|

ipfilter |

Fakes |

.part.met est invalide | Comment se

constituer une discothèque idéale |

1 - Le Peer to Peer est légal !

Des logiciels et systèmes d'exploitation légaux sont proposés par ce biais et

parce que ce mode de téléchargement est très utile en cas de connexion lente ou

aléatoire.

2 - La police ne surveille pas eDonkey (eMule), sauf pour

la pédopornographie.

3 - eMule est légal, seul ce que l'on télécharge peut être

illicite ou contrefait, partager des contenus libres est le but original du p2p.

!!!

LISTE QUOTIDIENNE DES FICHIERS A NE PAS

LAISSER TRAINER DANS

LE DOSSIER INCOMING

!!!

Pour la liste complète, cliquer sur :

Voici la façon dont le système Hadopi-TMG fonctionne

:

1 / Les ayants-droit qui viennent pleurer auprès de

l'Hadopi sont SCPP, SPPF, ALPA, SACEM / SDRM.

2 / La société Kantar Media fournit les œuvres

originales à partir desquelles sont calculées les empreintes uniques. Les

méthodologies employées pour le calcul d'empreinte ne permettent pas (jusqu'à

preuve du contraire) d'avoir de faux positifs, c'est-à-dire deux œuvres

différentes avec la même empreinte.

Les empreintes sont calculées par deux prestataires anonymes cités dans le

rapport Znaty

comme FPM (musique) et FPA (vidéo).

Les empreintes des fichiers audio (par FPM) sont réalisées sur des extraits de

chanson de moins de 120 secondes, en découpant le fichier en morceaux de 3

secondes et en calculant un Bit Error Rate inférieur à 0,20. Si la chanson fait

moins de 120 secondes, TMG n'utilise que 80% de la longueur de l'audio.

3 / La société

TMG gère le

système de surveillance des œuvres.

Hadopi ne s’intéresse qu’aux torrents et aux services de p2p,

car seuls ces protocoles permettent de révéler l’adresse IP de l’utilisateur qui

télécharge et/ou partage une œuvre protégée. Du coup, il y peu de chance d’être

dans le radar d’Hadopi sur les services de streaming ou de téléchargement

direct.

TMG recherche sur les réseau P2P et

torrents, les fichiers dont l'empreinte correspond à

l’œuvre d'origine. Pour l'ALPA, c'est 35 empreintes à vérifier par fichier.

Une liste de fichiers disponibles sur le P2P est établie en récoltant les

métadonnées

de ces fichiers et en générant pour chaque fichier un simple

hash.

C'est cette recherche de fichiers (via les métadonnées, c'est-à-dire quelques

mots clés) qui permettra de débusquer les œuvres et d'initier les connexions

avec les pirates et de relever leur adresse IP.

4 / TMG télécharge un fichier de 16 ko chez chaque internaute téléchargeur

relevé en flagrant délit et conserve comme " preuve " une copie de chaque œuvre mise en

ligne de manière illégale sur les réseaux P2P. TMG ne

dresse un PV que si un chunk complet est récupéré. Celui-ci est joint au PV.

Contre-mesure : votre

client eMule doit refuser les

envois vers les leechers qui initient trop de connexion suspectes.

Les

adresses IP de TM sont connues depuis longtemps et intégrées à l'Ipfilter

d'eMule.

Par conséquent :

-

Les fichiers dont le nom ne contient pas de mot clé sensible ne sont pas

surveillés .

- Les fichiers compressés avec mot de passe ne le sont pas non plus : avec

un nom de fichier intelligent (du genre titre mélangé avec mot de passe une

lettre sur 2), ça ne gêne pas l'identification par un humain, mais les

systèmes automatiques ne voient rien.- Les

fichiers altérés ou réencodés sont protégés de la Hadopi.

Hadopi cherche à enrayer le piratage d’œuvres faisant le plus perdre

d’argent aux maisons de disque et aux ayant-droits. Vous vous ferez donc

plus volontiers pincer en téléchargeant un titre de Booba que 25 versions

différentes d’Explosante Fixe de Pierre Boulez.

Le piratage de Sony Pictures en décembre 2014 révèle des

films surveillés en amont d'Hadopi :

Pourquoi trouve-t-on essentiellement des

blockbusters dans ce listing Sony Pictures (et Columbia Pictures, Classics,

Screen Gems, Tri-Star Entertainment, etc. ) ? Les ayants-droit du secteur

comme L’ALPA, association de lutte contre la piraterie, traquent avec

l'entreprise TMG en tout 100 titres. L’ALPA choisit 60 films sortis

au cinéma, en ajoutant automatiquement ceux distribués à plus de 100 copies

en salle. Le listing est alors mis à jour périodiquement en fonction de

l'actualité. De même, ces films sont réintégrés dans la liste durant les 15

jours suivant leur sortie en DVD. Source : NextImpact

L'interconnexion des données entre

ayants-droit et FAI

| Données collectées par les ayants-droit

|

Données émanant des FAI |

| - Date et heure des faits ;

-

Adresse IP des abonnés concernés ;

- Protocole pair à pair utilisé ;

- Pseudonyme utilisé par l’abonné ;

- Informations relatives aux œuvres protégées concernées par les

faits ;

- Nom du fichier tel que présent sur le poste de l’abonné ;

- Fournisseur d’accès à internet auprès

duquel l’accès a été souscrit. |

- Nom de famille, prénoms ;

-

Adresse postale et adresses électroniques ;

- Coordonnées téléphoniques ;

- Adresse de l’installation

téléphonique de l’abonné.

|

Source : décret 2010-2036 du 5 mars 2010, diffusé dans le JO

du 07/03/10

|

Etre le plus safe possible avec eMule (NE PAS utiliser les ports 4662 et

4672) |

|

Les IP françaises à bloquer

dont " 193.107.240.0 - 193.107.243.255 , 90 , [L1]TRIDENT MEDIA GUARD " (ligne

figurant dans ce fichier .zip) mais maintenant, ils

passent par des VPN |

La connexion à

un serveur

La connexion à un serveur peut être de deux types :

- La première est la connexion highID : C’est celle qui

est recommandée par eMule, car elle permet une connexion facile sur le pair.

Mais

ce highID correspond à l’adresse IP du client

(c'est-à-dire vous ! ) sous forme d’entier.

- La seconde s’appelle le lowID : Cette ID est assignée au client quand

le serveur n’a pas réussi à initier une connexion avec lui. Il est en fait

injoignable directement, comme par exemple dans le cas où le pair se trouve

derrière un NAT (Network Address Translator) sans PAT (Port Address Translator)

ou si un pare-feu filtre les connexions entrantes.

Un lowID restreint l’utilisation du réseau par le client, mais...

le lowID est un numéro attribué par le serveur

pour identifier le client n’ayant pas d’IP publique ou directement accessible.

Ainsi, deux lowID ne peuvent jamais communiquer ensemble s’ils ne sont pas sur

le même serveur, car ceux-ci ne s’échangent pas entre eux les lowID.

Insertion ciblée de nœuds (nodes) pouvant réaliser des actions malveillantes :

pollution, surveillance, déni de service (2011)

Les bons serveurs permettent d'obtenir l'info plus rapidement

et surtout, ils possèdent l'avantage sur Kad que celui-ci peut être pollué et " faké ". En effet,

il suffit de prendre (de forcer) le contrôle des nodes responsables de certains

mots clefs pour bloquer la diffusion Kad des contenus associés à ce mot clef.

L'autre avantage des serveurs, c'est qu'ils permettent de rafraichir

la Kad

node list en toute sécurité et sans être dépendant d'un fichier créé par on

ne sait qui, situé on ne sait où et qui contient on ne sait quoi .... Voici

comment faire, dans l'icone Kad : copiez l'adresse de ce lien

nodes.dat

/ collez-la dans le champ Nodes.dat à partir de l'URL : / cliquez ensuite

sur Amorçage.

La Kad nodes list locale se mettra à jour avec des IP récentes de clients Kad qui sont en ligne à

cet instant.

Les bons serveurs vous signaleront un fichier à détruire

ainsi :

31/01/2012 20:51:26: Avertissement eDonkeyServer No2

(212.63.206.35:4242) - This file is a badfile (virus or fake or incomplete),

please delete it ! : ed2k://|file|Nom du Fichier.rar|NUMERO|HACHAGE|/

Le protocole eDonkey (client-serveur)

n'est pas plus ou

moins sécurisé que le protocole Kad

(client-client) ; pour éviter d’être repéré par Hadopi, rien ne sert d’écarter

les serveurs et de n'utiliser que Kad :

cela ne change rien du tout

[dixit

Peerates].

HADOPI utilise des logiciels clients eDonkey, libres et open

source. (Shareaza et eMule) chez Free, Orange, SFR, Completel et quelques autres

FAI plus ou moins locaux. Leur client eMule un peu transformé se met à

downloader les contenus recensés et des qu'un

chunk complet du fichier est

téléchargé depuis un client, son IP est relevée et horodatée sur le hash en

question, puis l’événement est recensé dans une base de données. Ensuite, TMG

fait un tri sur les IP qui sont les plus populaires (autrement dit, qui

uploadent

le plus), puis leur envoie un mail d'avertissement.

Réglages pour

télécharger en sécurité

Icone Kad : cocher à partir

des clients connus (ne laisser que Kad actif dans eMule ne sert pas à grand

chose en terme de sécurité ...).

Icone Serveurs : Mise à jour

server.met depuis URL / Tapez ou collez :

http://peerates.net/servers.php ;

cliquez éventuellement sur Mise à jour si vous n'avez plus de serveurs dans la

liste.

Icone Recherches : Triez la liste par Taille (les fichiers les

plus lourds en haut). Le meilleur des conseils est de ne

pas télécharger de fichiers exécutables (.exe) ni d'archives (.zip, .rar ...)

ni de mp3

qui ne font que quelques Ko (par ex. 32 ko ... de malware ... !).

Icone Préférences :

Menu Général : Nom

d'utilisateur : restez anonyme, laissez

http://emule-project.net ; Démarrage /

cocher Démarrer avec Windows.

Menu Connexion : Port client /

TCP et UDP : voir plus bas

/ cocher : Configurer les ports grâce à l'UPnP ; Connexion au démarrage ;

Reconnexion automatique ; Kad et eD2K.

Menu Serveur : Mise à jour /

Suppr. les serveurs inactifs 10 Tentatives ; cocher Mettre à jour la

liste de serveurs au démarrage / cliquez sur le bouton Editer / Tapez ou collez

: http://peerates.net/servers.php

dans addresses - Bloc-notes / Fichier / Enregistrer.

Ne cochez surtout pas :

Mise à jour liste de serveurs par connexion serveur

Mise à jour liste de serveurs par connexion client

N'utiliser que les

serveurs référencés dans la liste Peerates qui sont 100% dignes de confiance.

Par contre, la mise à jour de la liste serveur par connexion client est à bannir

totalement : possibilité d'être connecté sur un serveur espion !

Options diverses : ne cochez que :

Contrôle futé des LowId à la connexion

Connexion serveur respectueuse

Utiliser les priorités

Menu IRC : décochez tout !

Menu Messages et commentaires :

cochez tout !

Menu Sécurité : Filtres IP :

cochez Filtrer les serveurs ; Mise à jour

à partir d'URL / Tapez ou collez :

http://upd.emule-security.org/ipfilter.zip puis cliquer sur Charger (Charger 2 fois par mois, car cette liste est mise à jour régulièrement).

Le nouveau site

http://emulepawcio.sourceforge.net/nieuwe_site/ipfilter_fake_list.html

semble ne pas fonctionner...

L'ipfilter ne sert à rien pour les IP des clients TMG

(ceux qui surveillent eDonkey sont placés chez Orange, Free, SFR ...),

pour les filtrer, il faudrait quasiment filtrer toutes les plages d'IP

françaises et donc filtrer aussi les " bons " clients !

Par contre, l'ipfilter sert

contre certaines sociétés comme l'Alpa, Association de lutte

contre la piraterie audiovisuelle, qui surveille les échanges de films, de

séries, mais aussi de documentaires ou de spectacles sur les réseaux

peer-to-peer, parmi une liste mise à jour régulièrement, sans passer par

Hadopi.

Voilà, ça y est, le filtrage est

actif, mais vous aimeriez bien le vérifier ?

1) Préférences > Propriétés étendues > Fenêtre Debug

Cochez : Activé

Décochez toutes les autres options sauf...

Cochez : Consigner les IPs filtrées et/ou ignorées

Niveau de consignation : réglez-le à 3 en cliquant dans la case

2) Maintenant les résultats du filtrages sont visibles en temps réel dans :

Serveurs / en bas de la fenêtre / Onglet : Verbose en rouge

Par exemple, les codes :

13/12/2005 03:33:15: Rejecting connection attempt (IP=x5.y0.z2.w0) - IP

filter (Fake File servers AP2P)

13/12/2005 03:33:15: IP filtrée : x6.y7.z5.w6 (Fake File servers AP2P)

3) Le nombre de client filtrés est disponible dans Statistiques / Clients /

Filtrés

Par contre, quand vous lisez dans l'onglet Transferts / Clients en attente:

xxx (x banni(s)), cela ne correspond pas à des adresses IP qui ont été

bannies par l'ipfilter, mais ce sont des clients qui ont un comportement

jugé agressif (par exemple parce qu'ils redemandent trop souvent la position

dans la file d'attente) ou alors des clients bannis par le filtre anti-spam

avancé.

Fichiers partagés vus par : Personne !

Brouillage du protocole :

cochez Activer le brouillage du protocole ==> en effet, sur les réseaux fixes,

49 FAI européens sondés (soit 18,4 %) avouent

brider les protocoles peer to peer.

N'accepter que les connexions brouillées (déconseillé) ; cette parenthèse n'est

plus d'actualité !Options diverses : cochez tout !

Menu Propriétés étendues :

Rejeter les connexions trop rapides : cochez

Liens eD2K actifs quand eMule fonctionne : décochez

Utiliser le système de crédit : cochez

Filtrer les IPs locales serveur et client : cochez

Contrôle automatique de la vitesse d'émission : décochez sinon vous pinguez sans

arrêt ! (comme discrétion, on fait mieux...)

Supprimer le mappage des ports UPnP à la fermeture : cochez

Sur les faux serveurs sont indexés en

priorité des fichiers leurres : par exemple, le serveur Key2peer est géré par

une entreprise qui inonde le réseau eDonkey avec de faux cracks contenant des

troyens (virus).

Voici les dangers d'utiliser de

mauvais serveurs :

- 1 ) être pollué par des contenus avec des virus ou des fakes.

Dans ce cas, utilisez Spybot /

Réglages / Réglages /Démarrage du système / Lancer le logiciel une seule fois au

prochain démarrage du système / cocher uniquement :

Lancer vérifications au démarrage du logiciel

Corriger tous les problèmes au lancement du logiciel

Fermer le programme si tout est OK.

puis utilisez CCleaner / Registre Rechercher puis Corriger les erreurs (voir

page précédente).

- 2 ) donner le contenu de son dossier partagé au gens qui contrôlent le serveur

(pas cool dans certains cas !).

- 3 ) envoyer des requêtes aux mauvais serveurs.

Il y a peu de risque à utiliser ces mauvais serveurs... Car pour repérer des

téléchargements et impliquer un internaute juridiquement, un serveur ne sert à

rien, un client eDonkey est justement bien plus utile.

L'avenir est à

Kad (le présent aussi), ce qui

n'enlève pas la pertinence des serveurs. Le tout est d'avoir des contacts (peers)

" frais et dispo ", d'où l'intérêt d'une connexion serveur pour les

rafraichir. Essayez d'utiliser juste le serveur

Peerates avec Kad, vous verrez que tout marchera bien (même sans serveurs du

tout, d'ailleurs).

Si la société

TMG de

Thierry Lhermitte est en mesure de

piéger un internaute avec son

IP, il faudra alors démontrer l'infraction devant le juge (à

moins que l'internaute ne reconnaisse directement sa " faute ", dans ce cas la,

c'est du pain béni pour l'Hadopi

). Il faut que les internautes contestent

systématiquement ces accusations réalisées sur la base de

simples suspicions.

Le seul et unique moyen de démontrer l'infraction, c'est de procéder à un examen

du PC en cause (à moins qu'un

logiciel de '" sécurisation " puisse être mis à

disposition).

Source : en partie d'après

http://forum.emule-project.net et

Peerates (25/01/2012)

Tous les autres réglages sont à votre

convenance, mais...

... allégez votre Mule au maximum ; comme l'animal du même nom, elle n'en

sera que plus rapide ! Supprimez les colonnes que vous n'utilisez pas pour

épargner le CPU.

Fakes

A la chasse aux faux fichiers

Pour débusquer rapidement la plupart

des faux fichiers ou fakes, faites la manipulation suivante :

- Dans l'onglet Partages, cliquez sur Dossiers partagés / Incoming ;

- Triez les fichiers par Débit (les afficher si ce n'est pas le cas en cliquant

sur la barre Nom de fichier et cochez dans la liste) ;

- Cliquez sur l'en-tête de colonne pour afficher les plus gros débits en haut de

celle-ci ; vous pouvez être certain que les fichiers en .rar (ou autres fichiers

compressés...) qui présentent un débit quelconque sont de faux fichiers.

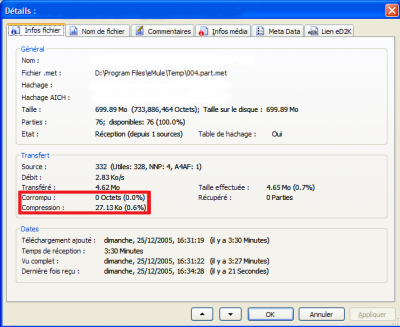

Pour le vérifier, double cliquez sur eux et vous obtiendrez le message d'erreur

de l'exemple ci-dessus.

Supprimez-les sans pitié, car ils

encombrent votre disque dur et, de plus, ils polluent le réseau puisque vous

allez les rediffuser !

Pour un réseau responsable et durable

Télécharger peut polluer plus la

planète qu'acheter un DVD !

A partir de 1,3 gigabit, l'énergie consommée par Internet pour télécharger

un jeu vidéo ou un film produit plus de carbone (pour alimenter serveurs,

switchs, etc.) que celle nécessaire à la fabrication et au transport d'un

Blu-ray. Source : Science & Vie, novembre 2014

Bibliographie pour se constituer une

discothèque idéale

Contient 2 000 morceaux pour remplir votre iPod ou autre

baladeur MP3 de 160 playlists de 10 morceaux par artiste et 20 morceaux par

genre (ou thématique) avec pour chaque morceau une courte explication.

Les 1001 albums qu'il faut avoir écoutés dans sa vie,

collectif, 2006.

Les 1001 albums qu'il faut avoir écoutés dans sa vie,

collectif, 2006.

De la naissance du Rock' n' Roll aux innovations

technologiques de 1955 à 2005, voici un choix de 1001 albums. Ce

livre est une liste critique, comportant pour chaque album des

points expliquant son intérêt, la liste des titres, les

circonstances de sa création, l'accueil de la critique à sa parution

et les raisons de sa durée. C'est la discothèque idéale pour les

fans de musique pop et rock. Les meilleurs morceaux sont cochés.

Michka Assayas

a préfacé l'édition française de cet ouvrage, offrant en complément

une liste de chefs-d'œuvre oubliés et de sommets du rock français.

Il est très intéressant

de faire une recherche avec ces mots-clés : 1001 discos

Vous aurez accès par exemple à :

1001 Discos para Ouvir Antes de Morrer - pg 826 - Lucinda Williams - Car

Wheels On A Gravel Road (1998).rar

ou

1001 Discos que hay que escuchar Antes de Morir - 134. The Beatles - The

Beatles (a.k.a. The White Album) (1968) - pg 156 a.rar

avec le numéro de la page correspondant dans ce livre !

Dictionnaire de la mauvaise foi musicale,

Basile Farkas,

Josselin Bordat,

2009.

Dictionnaire de la mauvaise foi musicale,

Basile Farkas,

Josselin Bordat,

2009.

" Ca ne sert à rien de télécharger sur « MySpace » car les

« mp3 » sont « compressés » à « 96 kilobits » par secondes. D’autres

affirment que les meilleurs «

bootlegs » en «

live » sont parfois « foutraques » et « surproduits », ou encore que la

musique de Zappa est parfois « atonale » bien qu’indéniablement « séminale

».

Il faut vous rendre à l’évidence, vous ne comprenez rien à tout ce charabia.

Soucieux de « remettre les pendules à leur place » (Ah ! que... a dit Johnny

), les auteurs de ce dictionnaire se proposent de vous fournir (en toute

mauvaise foi ! ) les clés pour survivre dans cette jungle culturelle

moderne. "

Les bandes sonores originales :

N'oubliez pas les

bandes

sonores originales (BSO)

des films ou

Original Sound Track

(OST) qui vous ont plu et qui constituent de très

bonnes playlists, souvent originales. Elles se se trouvent entre autre sur

les pages Wikipédia (exemple)

des films (avec le copier-coller, c'est plus rapide...) ou

ici.

La musique de pub :

la base de données des

samples utilisés dans les

chansons :

Enfin, pour vérifier tout cela (écoute de 20" des

meilleurs morceaux, qui sont cochés en plus, titres, noms, durée des

morceaux, n° de piste, miniatures de pochettes copiables dans iTunes pour

votre iPod, ...) rien de tel qu'une visite sur les sites

allmusic,

Discogs

et Wikipedia

!

Les + :

- On peut écouter 30" d'un morceau

(pour vérifier si c'est le

bon que vous avez téléchargé...en cas de doute)

- Les miniatures des pochettes sont standardisées et téléchargeables

- Les utilisateurs enregistrés et AllMusic notent les CD (utile pour

choisir

dans

les discographies complètes) |

Les + :

- Discogs est très pointu

sur les multiples versions d'un CD : Reissue, Remastered,

Single, Promo, Vinyl, LP, Bootleg,

etc... |

Voir aussi : |

Sécurité des réseaux Peer-to-Peer (P2P) |

Détection de pairs suspects dans le réseau

pair à pair KAD (article complet) |

Détection de pairs suspects dans le réseau

pair à pair KAD (résumé) |

|

Welcome to eMule Security! |

Liste de serveurs |

Les ports

Les ports TCP et UDP s'étale de 1024 à 65535. Les ports

inférieurs à 1024 ne sont pas à employer, car ils sont utilisés par des

services (ou

daemon) liés à votre système d'exploitation.

Vous pouvez choisir n'importe quels ports au-dessus de cette plage, néanmoins,

il vaut mieux ne pas prendre de

ports

dangereux ou

utilisés par d'autres logiciels. Pour ce faire, voici deux ports générés

automatiquement, qui sont bien compris dans la plage de ports, et qui ne sont

pas dans les listes citées. Vous pouvez donc prendre les deux ports suivants :

TCP: 24560 et UDP: 62830. Source :

eMule-French

| Notion

de port |

.part.met est invalide

Si, dans l'onglet

Serveurs / Journal, vous avez des lignes du genre :

08/12/14 22:39:12:

500.part.met () est invalide, impossible de télécharger le fichier,

eMule ne peut pas continuer le téléchargement parce qu'il

ne peut pas charger le fichier .part.

Les causes :

- Lors d'un plantage Windows, les fichiers sont

en danger : certains part.met en cours d'utilisation n'ont pu être écrits

correctement à l'arrêt de la machine, eMule ne les reconnaît plus. Le .part.met.bak (= la sauvegarde)

est peut être aussi endommagé.

- Vous avez arrêté Windows sans quitter eMule avant... à

proscrire !

- Vous avez récupéré un .part.met invalide sur le réseau.

Le mécanisme :

Chaque fichier proposé au partage sur le réseau est découpé en morceaux de

9,28 Mo, sauf les fichiers inférieurs à 9,28 Mo. L'opération de découpe du

fichier se nomme le hachage.

Dès que vous téléchargez un fichier, il est placé dans le dossier Temp d'eMule

sous forme de trois fichiers :

- 001.part

est le fichier téléchargé lui-même. Une fois le

téléchargement terminé, c'est lui qui sera mis dans Incoming avec une

extension comme avi pour vidéo, mp3 pour la musique.... Vous pouvez voir qu'il

pèse un certain poids. Tant que ce fichier n'est pas complètement terminé, il

restera dans Temp, mais les morceaux de ce même fichier téléchargé seront déjà

partagés même s'il n'est pas entier. eMule peut télécharger à partir de

plusieurs utilisateurs à la fois, aussi les fichiers *.part ont toujours la

taille du téléchargement achevé. Les parties manquantes sont simplement remplies

avec des zéros. A chaque fichier *.part, correspond un *.part.met.

- 001.part.met

est le fichier qui contient, entre autres, le plan du fichier, tel

morceau reçu va à tel endroit..., le hasch (numéro unique de chaque fichier et

de chaque morceau)...

Pour identifier un téléchargement sur le réseau et pour vérifier l'absence

d'erreur, chaque téléchargement est divisé en parties de 9,28 Mo. Pour chaque

partie, ce que l'on appelle une valeur de hachage (hash value) est calculée.

Puis une nouvelle valeur de hachage est crée pour l'ensemble complet de ces

parties. Cette information ainsi que le nom du fichier et le statut des parties

hachées sont sauvegardés dans les fichiers *.part.met.

- 001.part.met.bak

est ni plus ni moins que le fichier jumeau de 001.part.met. Il en est

la sauvegarde créée par mesure de sécurité au cas où ces fichiers se trouveraient

corrompus lors d'un plantage...

Le remède :

Vérifiez le répertoire Temp d'eMule.

Allez dans

(Win8) C:\ Users

\ votre nom d'utilisateur \ Downloads \ eMule \ Temp.

Il est bénéfique d'y faire du nettoyage de temps en temps : Chaque fichier

.part doit être accompagné d'un .part.met et d'un .part.met.bak.

Si ce n'est pas le cas, supprimez-le ou les deux fichiers orphelins

ou

Emule fermée

et étant dans le dossier Temp, vous remplacez le

fichier plan 001.part.met par

sa sauvegarde.

Supprimez le fichier 001.part.met. Le numéro correspond à cet exemple et

pas à votre fichier Temp. Les numéros sont recyclés par eMule quand ils sont

libérés.

Puis renommez

le fichier 001.part.met.bak en 001.part.met

Pour renommer, clic droit sur le fichier en question et choisir Renommer. En

se reconnectant, eMule créera de nouveau un fichier part.met.bak (la

sauvegarde).

Connectez eMule et vérifiez votre journal ou/et votre fenêtre Transferts pour

voir si le problème est résolu ou non.

S'il ne l'est pas, supprimez ce fichier de transfert s'il est visible (cela

supprimera les trois fichiers correspondant dans Temp).

Sinon retournez dans Temp, puis supprimer les 3 fichiers correspondant à votre

fichier endommagé.

Page mise à jour le

01/06/2016

|